Das Szenario: Plötzlich raus aus dem eigenen Konto

Stell dir vor: Du wachst auf und dein Smartphone ist weg.

Deine sicheren Passwörter? Irgendwo in BitWarden, LastPass oder – Gott behüte – auf einer Haftnotiz hinter dem Monitor. Deine Backup-Wiederherstellungs-Codes sind nie von dir gesichert worden, oder? Der Code oder die SMS für die Zwei-Faktor-Authentifizierung? Kommt nie an, weil das Handy weg ist.

Genau diese Horror-Szenarios hat Google mit Recovery Contacts adressiert. Nicht als Hauptschutz – sondern als Notausgang, wenn die Tür zu ist.

Ich habe das Szenario mehrfach in meinen Beratungen erlebt: Ein Mittelständler verliert sein Telefon, sperrt sich aus seinem Google Account aus, und plötzlich ist ein ganzes Team produktiv lahm. Google hat dieses Problem ernst genommen und eine Lösung gebaut, die nicht komplex ist – sondern menschlich.

Wie Recovery Contacts technisch funktioniert

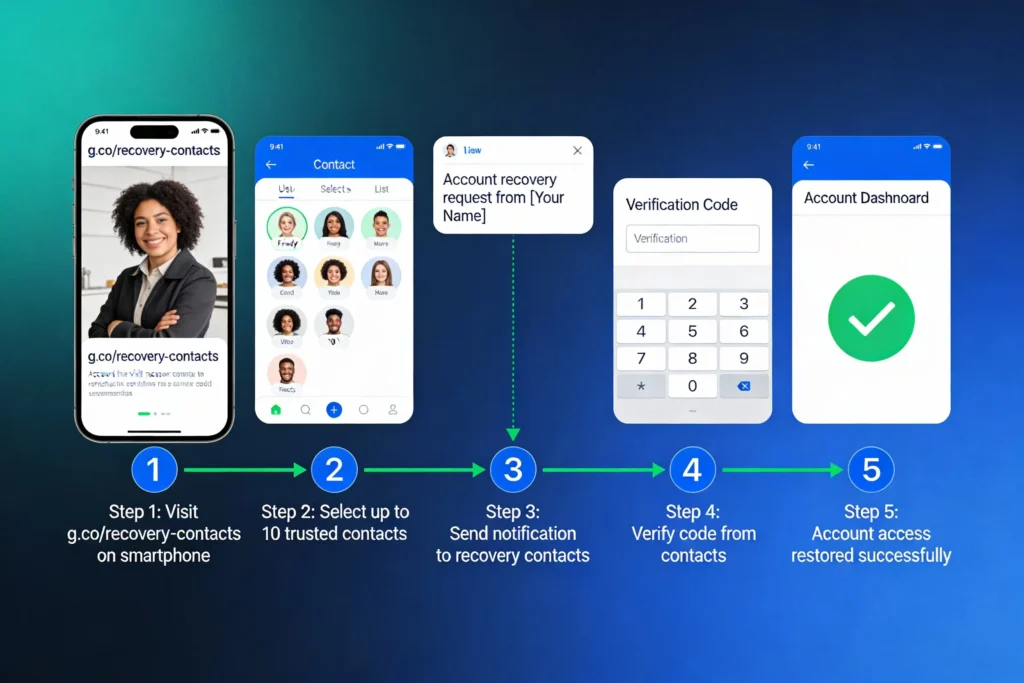

Der Ablauf ist bewusst einfach gestaltet:

Phase 1 – Die Vorbereitung

Du besuchst die offizielle Google-Seite zur Einrichtung von Wiederherstellungskontakten und wählst bis zu zehn Personen aus deinem Google-Kontakt-Verzeichnis aus. Das können Familie, enge Freunde oder Kollegen sein. Du teilst diesen Personen mit – idealerweise persönlich – dass sie deine Wiederherstellungskontakte sind.

Phase 2 – Der Notfall

Du bist gesperrt und versuchst, dein Konto wiederherzustellen. Google fragt dich:Hast du einen Recovery Contact?

Wenn ja, kannst du einen Code anfordern.

Phase 3 – Der Code-Austausch

Google generiert einen zeitlich beschränkten Code. Du fragst eine deiner Vertrauenspersonen:Kannst du meinen Code bestätigen?

Du teilst den Code über einen sicheren Kanal mit.

Sichere Kanäle sind:

- Persönliches Gespräch

- Signal

- Threema

⚠️ Wichtig: Verwende niemals SMS, um Codes zu teilen! SMS ist nicht sicher für diese Authentifizierung.

Phase 4 – Die Verifizierung

Deine Vertrauensperson erhält eine E-Mail oder eine Benachrichtigung von Google mit der Aufforderung, den Code einzugeben. Sie bestätigt:Ja, das ist wirklich diese Person.

Google akzeptiert dies als Identitätsbestätigung.

Phase 5 – Zugang zurück

Du kannst dein Konto wieder betreten. Fertig.

Das ist nicht kompliziert. Das ist elegant.

Die Sicherheits-Perspektive: Was bleibt geschützt?

Hier die knallharte Realität für IT-Sicherheitsmanager:

Was Recovery Contacts NICHT machen:

- Deine Vertrauensperson erhält null Zugriff auf dein E-Mail-Postfach, Google Drive, YouTube-Kanal, Google Photos oder Zahlungsdaten.

- Sie sehen nicht, welcher Code richtig ist – sie bestätigen nur, dass sie eine Person mit deinem Namen erkannt haben.

- Es ist kein Passwort-Reset – nur eine Identitätsverifizierung zur Kontofreigabe.

Was das bedeutet:

- Selbst wenn eine Vertrauensperson gehackt wird, ist dein Konto nicht gefährdet. Sie haben keinen Zugriff, keine Credentials, keine Geheimcodes gespeichert.

- Das ist Datenschutzkonform: Minimales Datenteilen, keine Cookies, keine Überwachung.

- Die Verifizierung läuft über End-to-End-sichere Kanäle – also nicht im Klartext durch Googles Systeme.

Aber: Der Schwachpunkt ist menschlich. Wenn du deine Vertrauensperson wählst und diese Person dich nicht wirklich kennt (Fake-Freund auf Facebook?) oder diese Person selbst kompromittiert ist (Social Engineering), dann funktioniert das System nicht. Das ist kein technisches Risiko – das ist ein menschliches.

Recovery Contacts vs. Passkeys: Die richtige Kombi

Viele fragen: Warum brauchen wir das, wenn Passkeys doch die Zukunft sind?

Gute Frage. Hier die ehrliche Antwort:

Passkeys sind fantastisch – wenn alles läuft. Kein Passwort vergessen, keine SIM-Swap-Attacken, keine Phishing-Codes. Aber: Was passiert, wenn du dein Smartphone mitnimmst und es dir gestohlen wird oder es vom Balkon fällt? Dein Passkey war in der Regel auf diesem Gerät und damit ist er erstmal weg.

Recovery Contacts sind eine Rückversicherung gegen Passkey-Verlust. Sie sind nicht die erste Linie – das bleibt Passkey + Zwei-Faktor-Authentifizierung oder Passwort. Aber Recovery Contacts sind die zweite und dritte Linie, wenn Linie eins zusammenbricht.

Das nennt sich in der IT-Sicherheit Defense-in-Depth – mehrere Schichten, die sich überschneiden.

Die Business-Perspektive: ROI und Hidden Costs

Für Unternehmen ist das interessant:

Nutzen:

- Support-Kosten sinken: Weniger Anrufe im IT Support wegen gesperrter Accounts.

- Produktivität: Mitarbeiter verlieren keine halben Tage beim Konto-Zugriff.

- Vertrauen: Kunden sehen, dass Google ihre Sicherheit ernst nimmt – nicht nur technisch, sondern menschlich.

Hidden Costs:

- Die Funktion ist optional – Du musst sie aktivieren. Das bedeutet: Awareness und Schulung erforderlich, sonst nutzen es lediglich ein kleiner Anteil der Nutzer.

- Du musst deine Vertrauenspersonen identifizieren, ihnen Bescheid sagen, im Notfall erreichbar sein. Das ist administrative Overhead.

- Wenn Recovery Contacts missbraucht wird (Fake-Code-Versand, Social Engineering), können Unternehmen hier nicht viel machen – das ist auf Nutzer-Ebene.

Fazit: Für Enterprise-Kunden mit Workspace ist das ein Vitamin (Nice-to-Have). Für Privatnutzer ein Schmerzmittel (wenn Notfall eintritt).

Implementierung: Wer sollte Recovery Contacts nutzen?

SOLLTE verwenden:

- Menschen mit Gmail-Konten (Geschäftsmail, digitale Identität, Android)

- Eltern mit Kinderkonten (sichere Wiederherstellung für Minderjährige)

- Digitale Nomaden (weit weg von Support-Optionen)

- Benutzer ohne live Backup-Mobil-Telefon

KANN verwenden:

- Business Gmail-Nutzer mit mehreren Accounts

SOLLTE NICHT verwenden:

- Wer keine vertrauten Personen hat (einsam, isoliert)

- Wer in hochsicherheits-Umgebungen arbeitet und Recovery Contacts als zu

soft

empfindet - Unternehmen ohne Governance-Framework für Recovery Contacts

Häufig gestellte Fragen

Kann meine Vertrauensperson mein Passwort zurücksetzen?

Nein. Recovery Contacts ist nicht gleichzusetzen mit Passwort-Reset-Befugnis. Die Person bestätigt nur deine Identität, um den Lock aufzuheben. Das Passwort setzt du selbst neu.

Was passiert, wenn meine Vertrauensperson böse Absichten hat?

Das ist der menschliche Schwachpunkt, den ich nicht beschönige. Wenn jemand, dem du vertraust, dich betrogen möchte, kann diese Person einen Code ablehnen oder als Waffe gegen dich einsetzen. Das ist nicht technisch lösbar – nur durch weise Auswahl. Google empfiehlt daher: Nimm Personen, bei denen du einhundert Prozent sicher bist.

Kann Google Recovery Contacts zwingen, dich auszusperren?

Das ist technisch nicht möglich. Recovery Contacts ist eine Opt-in-Funktion – nur du entscheidest, wer deine Vertrauensperson ist. Google hat hier keinen Hebel.

Ist Recovery Contacts in Unternehmen mit Workspace-Accounts einsetzbar?

Das hängt von der Admin-Konfiguration ab. Bei privaten Google-Konten ja, sofort. Bei Workspace ist es abhängig davon, ob der Admin Recovery Contacts freigegeben hat.

Fazit: Die menschliche Seite der Cybersicherheit

Recovery Contacts ist ein cleverer Move von Google, weil es erkennt, dass echte Sicherheit nicht nur technisch ist. Du kannst die sicherste Verschlüsselung der Welt haben – wenn du dein Passwort vergisst, hilft dir das nicht.

Googles Antwort: Vertrauen in Menschen.

Das ist nicht revolutionär. Das ist praktisch.

Für dich bedeutet das konkret:

- Richte Recovery Contacts heute noch ein (unter g.co/recovery-contacts).

- Wähle nicht mehr als fünf Vertrauenspersonen – Qualität über Quantität.

- Führe ein Briefing-Gespräch mit ihnen:

Falls ich mich aussperre, verlasse ich mich auf dich.

- Im Notfall: Code austauschen, nicht das Passwort.

Das ist IT-Sicherheit ohne Drama. Das ist Sicherheit, die funktioniert, weil sie real ist.

Falls Euch das alles gar nichts sagen sollte, habe ich hier eine komplette Anleitung zum absichern eurer Accounts.

Keywords & SEO

Primary Keywords: Google Recovery Contacts, Konto-Wiederherstellung vertraute Personen, Google Account sichern, Recovery Contacts aktivieren, Passwort-Verlust Lösung Google

Secondary Keywords: Google Sicherheit Familie, Emergency Access Google, Konto-Sperre Notfall, Passkey Backup-Plan, Digitale Identität schützen

Longtail Keywords: Wie aktiviere ich Recovery Contacts auf meinem Google-Konto?, Recovery Contacts vs. Passkeys – was ist besser?, Was passiert, wenn meine Vertrauensperson mein Konto missbraucht?,

Verfasser: Marc Juncke, C-Level IT-Berater | Publikationsdatum: 16. Dezember 2025